Nilai Praktikum

Nilai TM

Keamanan Jaringan Komputer

Minggu, 23 Desember 2018

Jumat, 21 Desember 2018

TM Email Spoofing

Tugas Mandiri

Email Spoofng Dengan Metode Digital Forensics

Research WorkShop ( DFR WS )

Kelompok D

Nama : Muhammad Hibatul Azizi

Nim : 064001600021

Nama : Yusuf Alvino Riondi

Nim : 064001600014

UNIVERSITAS TRISAKTI

1.Latar Belakang

Email spoofing dianggap

sebagai tindakan membahayakan, karena melakukan

manipulasi data pada header email

untuk menyamar sebagai orang atau organisasi yang sah, contohnya seperti

melakukan pengiriman email

dengan nama pengirim seolah dari administrator suatu organisasi. Pengirim email spoofing

menyerang dengan berbagai macam isi pesan untuk membuat percaya korban yang

menerima email tersebut.

Serangan yang paling terkenal dari email

spoofing adalah serangan phishing.

Para penyerang dalam kategori ini biasanya tertarik pada informasi yang

bersifat rahasia yang dimiliki oleh korban. Salah satu contoh dari email

phishing adalah dengan melakukan penyamaran sebagai email

resmi dari bank

Hasil dari laporan yang dipaparkan oleh ,

Email Phishing memang mengalami

penurunan pada bulan sepetember 2016, namun penurunan tidak terlalu signifikan

dari bulan agustus 2016. Penurunan tingkat aktifitas email

phishing yang signifikan terjadi pada bulan januari, bulan

maret dan bulan Juli 2016, namun setiap bulan setelah penurunan tingkat email

phishing yang signifikan, justru terjadi pula peningkatan

yang signifikan pada bulan selanjutnya.

2. Perumusan Maslaah

Berdasarkan latar belakang di

atas, maka rumusan masalah yang akan dikaji oleh penulis dalam Tugas Akhir ini

adalah Invesitigasi Email

Spoofng Dengan Metode Digital Forensics Research WorkShop ( DFR WS ).

·

Bagaimana

cara proses kerja Email Spoofing

·

Bagaimana

cara mengidentifikasi Email Spoofing

·

Cara

mencegah Email Spoofing

3. Tujuan Penelitian

Penelitian ini berupaya untuk memperbaiki

sistem lama, yang secara manual dan menggantikannya dengan sistem baru, berjalan secara terkomputerisasi. Penggantian sistem ini

diharapkan dapat menghemat biaya serta menghemat waktu yang telah dikeluarkan

selama proses penilaian.

·

Untuk Mengetahui

cara proses kerja Email Spoofing

·

Untuk Mengetahui

cara mengidentifikasi Email Spoofing

·

Langkah langkah

untuk mencegah terjadinya Email Spoofing

4. Batasan Penelitian

Penelitian ini memiliki batasan/ruang

lingkup penelitian yang mencakup .

·

Pemahaman tentang

berbagai jenis email

akan meningkatkan pengguna supaya lebih sadar tentang pola pada berbagai jenis email

·

Analisis dilakukan pada isi

pesan email untuk menentukan

legitimasinya

Metode Penelitian

·

Identifikasi (Identification)

Identifikasi dilakukan untuk melakukan penentuan

kebutuhan yang diperlukan pada penyelidikan dan pencarian bukti.

·

Pemeliharaan (Preservation)

pemeliharaan dilakukanan untuk menjaga bukti digital agar memastikan

keaslian bukti dan membantah klaim bukti telah dilakukan sabotase.

·

Pengumpulan (Collection)

Pengumpulan merupakan tahap untuk melakukan

identifikasi bagian tertentu dari bukti digital dan melakukan identifikasi

sumber data

·

Pemeriksaan (Examination)

Pemeriksaan dilakukan untuk menentukan filterisasi

data pada bagian tertentu dari sumber data, filterisasi data dilakukan dengan

melakukan perubahan bentuk data namun tidak melakukan perubahan pada isi data

karena keaslian data merupakan hal yang sangat penting.

·

Analisis (Analysis)

Analisis merupakan tahap untuk melakukan penentuan

tentang dimana data tersebut dihasilkan, oleh siapa data tersebut dihasilkan,

bagaimana data tersebut dihasilkan dan kenapa data tersebut dihasilkan F. Presentasi

(Presentation)

·

Paper Acuan

http://jurnal.untan.ac.id/index.php/jepin/article/view/16821

5. Alat dan Bahan

Alat dan bahan dalam

tugas mandiri ini dibutuhkan software dan hardware agar terhubung dalam satu

jaringan (Wifi) yang kuat.

Software:

·

Email

·

OS Windows

·

Browser

Hardware:

LaptopKlik ini untuk melihat lebih lengkap

Senin, 17 Desember 2018

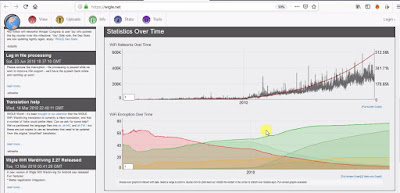

12. Wardriving

Disusun Oleh:

Yusuf Alvino Riondi

064001600014

Teknik Informatika

Fakultas Teknologi Industri

Universitas Trisakti

Jakarta – Indonesia

2018

TEORI PERCOBAAN

Wardriving adalah tindakan mencari jaringan nirkabel Wi-Fi dengan

seseorang dalam kendaraan yang bergerak, menggunakan komputer portabel,

smartphone atau personal digital assistant (PDA). Seseorang berkeliling

ke berbagai tempat dalam usahanya mencari, mengexplorasi, bahkan mungkin

juga mengeksploitasi jaringan wireless yang ditemukannya. Kemudian

orang yang melakukan kegiatan tersebut disebut sebagai "Wardriver",

dalam upayanya itu dia melakukan pengumpulan data, membuat pemetaan

area-area yang ada jaringan wirelessnya, dan menganalisa sistem

securitynya. Kata Wardriving ini ada kaitannya bahwa sang wardriver

menggunakan kendaraan bermotor untuk beraktivitas berkeliling ke

berbagai tempat. Tujuannya berbagai macam mulai dari hanya sekedar ingin

tahu, melakukan riset, hobi, menyadap untuk mendapatkan informasi

rahasia, bahkan ada yang bertujuan untuk meyakinkan para pengguna dan

pabrikan perangkat wireless untuk memperbaiki sistem keamanan mereka.Wigle wifi adalah salah satu aplikasi yang tersedia untuk perangkat android pada smartphone yang digunakan untuk melakukan wardriving dengan perangkat mobile android. Tools ini sudah terhubung dengan GPS yang ada pada smartphone dan dengan file yang sudah kita save pada smartphone kita, kita dapat memetakannya pada map yang tersedia dengan mengekport file mapping wardriving yang ada pada smartphone. Aplikasi Wigle ini dapat mengeluarkan output dari hasil scanning kedalam bentuk csv ataupun Kml untuk menyimpan database yang digunakan oleh data terdapat pada aplikasi tersebut yang akan digunakan ketika kita ingin melakukan mapping hotspot wi-fi.

WPA PSK WPA-PSK (Wi-Fi Protected Access – Pre Shared Key) adalah pengamanan jaringan nirkabel dengan menggunakan metoda WPA-PSK jika tidak ada authentikasi server yang digunakan. Dengan demikian access point dapat dijalankan dengan mode WPA tanpa menggunakan bantuan komputer lain sebagai server. Cara mengkonfigurasikannya juga cukup sederhana. Perlu diketahui bahwa tidak semua access point akan mempunyai fasilitas yang sama dan tidak semua access point menggunakan cara yang sama dalam mendapatkan Shared-Key yang akan dibagikan ke client. Pada access point Dlink DWL-2000AP, pemberian Shared-Key dilakukan secara manual tanpa mengetahui algoritma apa yang digunakan. Keadaan ini berbanding terbalik dengan akses point Linksys WRT54G, dimana administrator dapat memilih dari dua algoritma WPA yang disediakan, yang terdiri dari algoritma TKIP atau algoritma AES. Setelah Shared-Key didapat, maka client yang akan bergabung dengan access point cukup memasukkan angka/kode yang diijinkan dan dikenal oleh access point. Prinsip kerja yang digunakan WPA-PSK sangat mirip dengan pengamanan jaringan nirkabel dengan menggunakan metoda Shared-Key.

Google Earth Google Earth merupakan sebuah program globe virtual yang sebenarnya disebut Earth Viewer dan dibuat oleh Keyhole, Inc.. Program ini memetakan bumi dari superimposisi gambar yang dikumpulkan dari pemetaan satelit, fotografi udara dan globe GIS 3D. Tersedia dalam tiga lisensi berbeda: Google Earth, sebuah versi gratis dengan kemampuan terbatas; Google Earth Plus, yang memiliki fitur tambahan; dan Google Earth Pro, yang digunakan untuk penggunaan komersial.

Global Positioning System (GPS)) adalah sistem untuk menentukan letak di permukaan bumi dengan bantuan penyelarasan (synchronization) sinyal satelit. Sistem ini menggunakan 24 satelit yang mengirimkan sinyal gelombang mikro ke Bumi. Sinyal ini diterima oleh alat penerima di permukaan, dan digunakan untuk menentukan letak, kecepatan, arah, dan waktu. Sistem yang serupa dengan GPS antara lain GLONASS Rusia, Galileo Uni Eropa, IRNSS India. Sistem ini dikembangkan oleh Departemen Pertahanan Amerika Serikat, dengan nama lengkapnya adalah NAVSTAR GPS (kesalahan umum adalah bahwa NAVSTAR adalah sebuah singkatan, ini adalah salah, NAVSTAR adalah nama yang diberikan oleh John Walsh, seorang penentu kebijakan penting dalam program GPS). Kumpulan satelit ini diurus oleh 50th Space Wing Angkatan Udara Amerika Serikat. Biaya perawatan sistem ini sekitar US$750 juta per tahun, termasuk penggantian satelit lama, serta riset dan pengembangan.

Metode Penelitian Dalan Melakukan Penelitian tentang tindakan wardriving ini, peralatan – peralatan yang yang digunakan antara lain :

1. Laptop dengan sistem operasi windows 8.

2. Smartphone dengan sistem operasi Android.

3. Wardriving Tools : WiGle Wifi

4. Mapping Wi-fi Tools : Google Earth

Hasil dan Analisa

Hasil Hasil dari proses mapping wireless network dengan menggunakan aplikasi google earth dan Wigle Wifi adalah sebagai berikut :

Minggu, 25 November 2018

12. Tugas Mandiri

Tugas Mandiri

Email Spoofng Dengan Metode Digital Forensics

Research WorkShop ( DFR WS )

Kelompok D

Nama : Muhammad Hibatul Azizi

Nim : 064001600021

Nama : Yusuf Alvino Riondi

Nim : 064001600014

UNIVERSITAS TRISAKTI

1.Latar Belakang

Email spoofing dianggap

sebagai tindakan membahayakan, karena melakukan

manipulasi data pada header email

untuk menyamar sebagai orang atau organisasi yang sah, contohnya seperti

melakukan pengiriman email

dengan nama pengirim seolah dari administrator suatu organisasi. Pengirim email spoofing

menyerang dengan berbagai macam isi pesan untuk membuat percaya korban yang

menerima email tersebut.

Serangan yang paling terkenal dari email

spoofing adalah serangan phishing.

Para penyerang dalam kategori ini biasanya tertarik pada informasi yang

bersifat rahasia yang dimiliki oleh korban. Salah satu contoh dari email

phishing adalah dengan melakukan penyamaran sebagai email

resmi dari bank

Hasil dari laporan yang dipaparkan oleh ,

Email Phishing memang mengalami

penurunan pada bulan sepetember 2016, namun penurunan tidak terlalu signifikan

dari bulan agustus 2016. Penurunan tingkat aktifitas email

phishing yang signifikan terjadi pada bulan januari, bulan

maret dan bulan Juli 2016, namun setiap bulan setelah penurunan tingkat email

phishing yang signifikan, justru terjadi pula peningkatan

yang signifikan pada bulan selanjutnya.

2. Perumusan Maslaah

Berdasarkan latar belakang di

atas, maka rumusan masalah yang akan dikaji oleh penulis dalam Tugas Akhir ini

adalah Invesitigasi Email

Spoofng Dengan Metode Digital Forensics Research WorkShop ( DFR WS ).

·

Bagaimana

cara proses kerja Email Spoofing

·

Bagaimana

cara mengidentifikasi Email Spoofing

·

Cara

mencegah Email Spoofing

3. Tujuan Penelitian

Penelitian ini berupaya untuk memperbaiki

sistem lama, yang secara manual dan menggantikannya dengan sistem baru, berjalan secara terkomputerisasi. Penggantian sistem ini

diharapkan dapat menghemat biaya serta menghemat waktu yang telah dikeluarkan

selama proses penilaian.

·

Untuk Mengetahui

cara proses kerja Email Spoofing

·

Untuk Mengetahui

cara mengidentifikasi Email Spoofing

·

Langkah langkah

untuk mencegah terjadinya Email Spoofing

4. Batasan Penelitian

Penelitian ini memiliki batasan/ruang

lingkup penelitian yang mencakup .

·

Pemahaman tentang

berbagai jenis email

akan meningkatkan pengguna supaya lebih sadar tentang pola pada berbagai jenis email

·

Analisis dilakukan pada isi

pesan email untuk menentukan

legitimasinya

Metode Penelitian

·

Identifikasi (Identification)

Identifikasi dilakukan untuk melakukan penentuan

kebutuhan yang diperlukan pada penyelidikan dan pencarian bukti.

·

Pemeliharaan (Preservation)

pemeliharaan dilakukanan untuk menjaga bukti digital agar memastikan

keaslian bukti dan membantah klaim bukti telah dilakukan sabotase.

·

Pengumpulan (Collection)

Pengumpulan merupakan tahap untuk melakukan

identifikasi bagian tertentu dari bukti digital dan melakukan identifikasi

sumber data

·

Pemeriksaan (Examination)

Pemeriksaan dilakukan untuk menentukan filterisasi

data pada bagian tertentu dari sumber data, filterisasi data dilakukan dengan

melakukan perubahan bentuk data namun tidak melakukan perubahan pada isi data

karena keaslian data merupakan hal yang sangat penting.

·

Analisis (Analysis)

Analisis merupakan tahap untuk melakukan penentuan

tentang dimana data tersebut dihasilkan, oleh siapa data tersebut dihasilkan,

bagaimana data tersebut dihasilkan dan kenapa data tersebut dihasilkan F. Presentasi

(Presentation)

·

Paper Acuan

http://jurnal.untan.ac.id/index.php/jepin/article/view/16821

5. Alat dan Bahan

Alat dan bahan dalam

tugas mandiri ini dibutuhkan software dan hardware agar terhubung dalam satu

jaringan (Wifi) yang kuat.

Software:

·

Email

·

OS Windows

·

Browser

Hardware:

LaptopKlik ini untuk melihat lebih lengkap

Minggu, 11 November 2018

11. Tugas Mandiri

Tugas Mandiri

Email Spoofng Dengan Metode Digital Forensics

Research WorkShop ( DFR WS )

Kelompok D

Nama : Muhammad Hibatul Azizi

Nim : 064001600021

Nama : Yusuf Alvino Riondi

Nim : 064001600014

UNIVERSITAS TRISAKTI

1.Latar Belakang

Email spoofing dianggap

sebagai tindakan membahayakan, karena melakukan

manipulasi data pada header email

untuk menyamar sebagai orang atau organisasi yang sah, contohnya seperti

melakukan pengiriman email

dengan nama pengirim seolah dari administrator suatu organisasi. Pengirim email spoofing

menyerang dengan berbagai macam isi pesan untuk membuat percaya korban yang

menerima email tersebut.

Serangan yang paling terkenal dari email

spoofing adalah serangan phishing.

Para penyerang dalam kategori ini biasanya tertarik pada informasi yang

bersifat rahasia yang dimiliki oleh korban. Salah satu contoh dari email

phishing adalah dengan melakukan penyamaran sebagai email

resmi dari bank

Hasil dari laporan yang dipaparkan oleh ,

Email Phishing memang mengalami

penurunan pada bulan sepetember 2016, namun penurunan tidak terlalu signifikan

dari bulan agustus 2016. Penurunan tingkat aktifitas email

phishing yang signifikan terjadi pada bulan januari, bulan

maret dan bulan Juli 2016, namun setiap bulan setelah penurunan tingkat email

phishing yang signifikan, justru terjadi pula peningkatan

yang signifikan pada bulan selanjutnya.

2. Perumusan Maslaah

Berdasarkan latar belakang di

atas, maka rumusan masalah yang akan dikaji oleh penulis dalam Tugas Akhir ini

adalah Invesitigasi Email

Spoofng Dengan Metode Digital Forensics Research WorkShop ( DFR WS ).

·

Bagaimana

cara proses kerja Email Spoofing

·

Bagaimana

cara mengidentifikasi Email Spoofing

·

Cara

mencegah Email Spoofing

3. Tujuan Penelitian

Penelitian ini berupaya untuk memperbaiki

sistem lama, yang secara manual dan menggantikannya dengan sistem baru, berjalan secara terkomputerisasi. Penggantian sistem ini

diharapkan dapat menghemat biaya serta menghemat waktu yang telah dikeluarkan

selama proses penilaian.

·

Untuk Mengetahui

cara proses kerja Email Spoofing

·

Untuk Mengetahui

cara mengidentifikasi Email Spoofing

·

Langkah langkah

untuk mencegah terjadinya Email Spoofing

4. Batasan Penelitian

Penelitian ini memiliki batasan/ruang

lingkup penelitian yang mencakup .

·

Pemahaman tentang

berbagai jenis email

akan meningkatkan pengguna supaya lebih sadar tentang pola pada berbagai jenis email

·

Analisis dilakukan pada isi

pesan email untuk menentukan

legitimasinya

Metode Penelitian

·

Identifikasi (Identification)

Identifikasi dilakukan untuk melakukan penentuan

kebutuhan yang diperlukan pada penyelidikan dan pencarian bukti.

·

Pemeliharaan (Preservation)

pemeliharaan dilakukanan untuk menjaga bukti digital agar memastikan

keaslian bukti dan membantah klaim bukti telah dilakukan sabotase.

·

Pengumpulan (Collection)

Pengumpulan merupakan tahap untuk melakukan

identifikasi bagian tertentu dari bukti digital dan melakukan identifikasi

sumber data

·

Pemeriksaan (Examination)

Pemeriksaan dilakukan untuk menentukan filterisasi

data pada bagian tertentu dari sumber data, filterisasi data dilakukan dengan

melakukan perubahan bentuk data namun tidak melakukan perubahan pada isi data

karena keaslian data merupakan hal yang sangat penting.

·

Analisis (Analysis)

Analisis merupakan tahap untuk melakukan penentuan

tentang dimana data tersebut dihasilkan, oleh siapa data tersebut dihasilkan,

bagaimana data tersebut dihasilkan dan kenapa data tersebut dihasilkan F. Presentasi

(Presentation)

·

Paper Acuan

http://jurnal.untan.ac.id/index.php/jepin/article/view/16821

5. Alat dan Bahan

Alat dan bahan dalam

tugas mandiri ini dibutuhkan software dan hardware agar terhubung dalam satu

jaringan (Wifi) yang kuat.

Software:

·

Email

·

OS Windows

·

Browser

Hardware:

LaptopKlik ini untuk melihat lebih lengkap

9. MPLS

Disusun Oleh:

Yusuf Alvino Riondi

064001600014

Teknik Informatika

Fakultas Teknologi Industri

Universitas Trisakti

Jakarta – Indonesia

2018

TEORI PERCOBAAN

MPLS kepanjangan dari Multi Protocol Label Switching adalah sebuah

teknologi terbaru pada Jaringan WAN yang memungkinkan kita membuat

sebuah jaringan backbone dengan kecepatan tinggi. Jaringan WAN yang

menerapkan MPLS tidak lagi menggunakan IP Address maupun MAC Address

dalam pengiriman data, tapi MPLS menggunakan sebuah label identifikasi

yang diletakan diatara header Layer3 dan Layer2.

Setiap Network yang ada pada tiap Router akan memiliki label identifikasi berupa angka desimal, label ini bersifat lokal hanya pada Router itu saja jika pada Router lain Network tadi nilai labelnya sudah berubah. Label dapat dikonfigurasi manual atau dengan bantuan LDP (Label Distribution Protocol) untuk mendistribusikannya dari Router ke Router, LDP juga memerlukan protokol Routing IGP seperti (RIP, OSPF, EIGRP) untuk mendistribusikan Network-Network dari Router ke Router.

Cara kerja LDP adalah menentukan Label secara lokal pada tiap Network yang ada pada Router lalu label dan Network tersebut akan didistribusikan pada Router lain yang terdekat, Router yang menerima tadi akan melakukan hal yang sama seperti Router sebelumnya dan kembali mendistribusikan label yang baru pada Router lain yang terdekat.

Dalam MPLS terdapat beberapa macam Router yaitu :

2.Keamanan : dengan menggunakan koneksi VPN kita bisa browsing, searching dengan aman saat mengakses dunia maya atau jaringan internet publik misalnya seperti hotspot atau internet yang ada di cafe-cafe.

3.Dapat menghemat biaya setup jaringan : VPN juga dapat dipakai sebagai cara alternatif untuk menghubungkan jaringan lokal yang cukup luas dengan biaya yang lebih rendah. Karena transmisi data yang digunakan pada VPN memakai media jaringan internet atau jaringan publik yang sebelumnya telah ada tanpa perlu membangun jaringan sendiri.

Kelebihan Dan Kekurangan VPN

-Kelebihan VPN:

VPN adalah solusi biaya efektif untuk organisasi bisnis besar dengan fasilitas jaringan khusus, Meningkatkan mobilitas organisasi dengan langsung menghubungkan jaringan rumah atau para pekerja yang mobile di organisasi , Fitur keamanan dapat disesuaikan.

-Kekurangan VPN :

Dengan penyediaan akses ke karyawan secara global, faktor keamanan adalah risiko tersendiri. Hal ini juga menempatkan informasi sensitif perusahaan dapat diakses secara global. VPN membutuhkan perhatian ekstra untuk penetapan sistem keamanan yang jelas.

2. Label Switching Router: sebuah router dalam jaringan MPL S yang berperan dalam menetapkan LSP dengan menggunakan teknik label swapping dengan kecepatan yang telah ditetapkan. Dalam fungsi pengaturan trafik, LSR dapat dibagi dua, yaitu :

a. I ngressL SR berfungsi mengatur trafik saat paket memasuki jaringan MPLS.

3. Forward Equivalence Class (FEC): representasi dari beberapa paket data yang diklasifikasikan berdasarkan kebutuhan resource yang sama di dalam proses pertukaran data.

5. Label Distribution Protocol (LDP): protocol baru yang berfungsi untuk mendistribusikan informasi yang adalah pada label ke setiap LSR pada jaringan MPLS. Protocol ini digunakan untuk memetakan FEC ke dalam label, untuk selanjutnya akan dipakai untuk menentukan LSP. LDP messagedapat dikelompokkan menjadi :

a. Discovery Messages, yaitu pesan yang memberitahukan dan memelihara hubungan dengan LSR yang baru tersambung ke jaringan MPLS.

b. Session Messages, yaitu pesan untuk membangun, memelihara dan mengakhiri sesi antara titik L DP.

c. Advertisement Messages, yaitu pesan untuk membuat, mengubah dan menghapus pemetaan label pada jaringan MPL S.

d. Notification Messages, yaitu pesan yang menyediakan informasi bantuan dan sinyal informasi jika terjadi error.

2. Setting Loopback IP Address

Pada RouterOS Mikrotik Loopback IP Address dapat dikonfigurasi dengan membuat interface bridge tanpa menambahkan alamat port. Tujuan membuatLoopback IP Addressadalah:

a. Hanya ada satu sesi LDP antara 2 router, tidak peduli berapa banyaklink menghubungkan mereka, loopback IP addressmemastikan bahwa sesi LDP tidak terpengaruh oleh perubahan interface atau IP Address.

b. Penggunaan loopback IP address sebagai alamat LDP transportasi memastikan keduahop bekerja dengan baik ketika beberapa label melewatkan paket-paket data.

Berikut adalah cara setting Router PE2 lewat winbox.

2.b. Membuat IP Address Loopback

3. Setting IP Address

Kemudian setting core router dan core‐edge router seperti pada topologi jaringan.

Berikut adalah cara setting Router P2 lewat winbox.

3.a. Membuat IP Address

4. Setting Dinamic Routing

Selanjutnya dilakukan setting OSPF pada setiap router untuk mendistribusikan rute secara

dinamis.

Berikut adalah cara setting Router P2 lewat winbox.

4.a. Membuat OSPF Instance

4.b. Membuat OSPF Network

5. Setting MPLS

Langkah selanjutnya adalah menambahkan dan mengonfigurasi sistem MPLS. Dalam rangka untuk mendistribusikan label untuk rute, LDP harus diaktifkan. Kemudian semua interface yang digunakan di MPLS perlu ditambahkan.

5.b. Membuat Interface LDP MPLS

Cek dan Tes K onfigurasi MPL S, catat dan amati hasilnya.

1. Dengan traceroute, dari perintah : Tools | Traceroute

2. Cek table routing, dari perintah : IP | Routes

3. Cek konfigurasi MPLS, dari perintah : MPLS | MPLS | Local Bindings

4. Untuk mereset konfigurasi:

Setiap Network yang ada pada tiap Router akan memiliki label identifikasi berupa angka desimal, label ini bersifat lokal hanya pada Router itu saja jika pada Router lain Network tadi nilai labelnya sudah berubah. Label dapat dikonfigurasi manual atau dengan bantuan LDP (Label Distribution Protocol) untuk mendistribusikannya dari Router ke Router, LDP juga memerlukan protokol Routing IGP seperti (RIP, OSPF, EIGRP) untuk mendistribusikan Network-Network dari Router ke Router.

Cara kerja LDP adalah menentukan Label secara lokal pada tiap Network yang ada pada Router lalu label dan Network tersebut akan didistribusikan pada Router lain yang terdekat, Router yang menerima tadi akan melakukan hal yang sama seperti Router sebelumnya dan kembali mendistribusikan label yang baru pada Router lain yang terdekat.

Dalam MPLS terdapat beberapa macam Router yaitu :

- CE : (Customer Edge) adalah Router non-MPLS yang ingin terhubung dengan jaringan Backbone MPLS.

- PE : (Provider Edge) adalah Router MPLS yang menghubungkan antara Jaringan non-MPLS dengan Jaringan MPLS, Router ini yang melakukan peletakan label (insert) untuk ingress atau penghapusan label (pop) untuk engress.

- P : (Provider) adalah Router MPLS yang berada ditengah-tengah jaringan MPLS, Router ini yang melakukan pergantian label (swap).

Setelah saya bahas sedikit tentang teori MPLS LDP, sekarang kita mulai praktekan LAB MPLS LDP dasar pada topologi ini :

Manfaat dari VPN

Berikut ini adalah manfaat dari VPN :

1.Remote Access : Maksudnya dengan menggunakan VPN kita bisa mengakses komputer ataupun jaringan kantor, dari mana saja selama terhubung ke jaringan internet atau publik.

Berikut ini adalah manfaat dari VPN :

1.Remote Access : Maksudnya dengan menggunakan VPN kita bisa mengakses komputer ataupun jaringan kantor, dari mana saja selama terhubung ke jaringan internet atau publik.

2.Keamanan : dengan menggunakan koneksi VPN kita bisa browsing, searching dengan aman saat mengakses dunia maya atau jaringan internet publik misalnya seperti hotspot atau internet yang ada di cafe-cafe.

3.Dapat menghemat biaya setup jaringan : VPN juga dapat dipakai sebagai cara alternatif untuk menghubungkan jaringan lokal yang cukup luas dengan biaya yang lebih rendah. Karena transmisi data yang digunakan pada VPN memakai media jaringan internet atau jaringan publik yang sebelumnya telah ada tanpa perlu membangun jaringan sendiri.

Kelebihan Dan Kekurangan VPN

-Kelebihan VPN:

VPN adalah solusi biaya efektif untuk organisasi bisnis besar dengan fasilitas jaringan khusus, Meningkatkan mobilitas organisasi dengan langsung menghubungkan jaringan rumah atau para pekerja yang mobile di organisasi , Fitur keamanan dapat disesuaikan.

-Kekurangan VPN :

Dengan penyediaan akses ke karyawan secara global, faktor keamanan adalah risiko tersendiri. Hal ini juga menempatkan informasi sensitif perusahaan dapat diakses secara global. VPN membutuhkan perhatian ekstra untuk penetapan sistem keamanan yang jelas.

ALAT DAN BAHAN

1. Windows OS

2. Cisco Packet Tracer

Komponen MPLS :

1.

Label Switched Path (LSP): Merupakan jalur yang melalui satu atau

serangkaian LSR dimana paket diteruskan oleh label swapping dari satu

MPL S node ke MPLS node yang lain.

2. Label Switching Router: sebuah router dalam jaringan MPL S yang berperan dalam menetapkan LSP dengan menggunakan teknik label swapping dengan kecepatan yang telah ditetapkan. Dalam fungsi pengaturan trafik, LSR dapat dibagi dua, yaitu :

a. I ngressL SR berfungsi mengatur trafik saat paket memasuki jaringan MPLS.

b.

Egress L SR berfungsi untuk mengatur trafik saat paket meninggalkan

jaringan MPL S menuju ke LER. Sedangkan, LER (Label Edge Router) adalah

suatu router yang menghubungkan jaringan MPL S dengan jaringan lainnya

seperti Frame Relay, ATM dan Ethernet.

3. Forward Equivalence Class (FEC): representasi dari beberapa paket data yang diklasifikasikan berdasarkan kebutuhan resource yang sama di dalam proses pertukaran data.

4. Label: deretan bit informasi yang ditambahkan pada header suatu paket

data dalam jaringan MPLS. Label MPLS atau yang disebut juga MPLS header

ini terletak diantara header layer 2 dan header layer3. Dalam proses

pembuatan label ada beberapa metode yang dapat digunakan, yaitu :

a. Metode berdasarkan topologi jaringan, yaitu dengan menggunakan protocol IProuting seperti OSPF dan BGP.

b. Metode berdasarkan kebutuhan resource suatu paket data, yaitu dengan menggunakan protocol yang dapat mengontrol trafik suatu jaringan seperti RSVP (Resource Reservation Protocol).

c. Metode berdasarkan besar trafik pada suatu jaringan, yaitu dengan menggunakan metode penerimaan paket dalam menentukan tugas dan distribusi sebuahlabel.

a. Metode berdasarkan topologi jaringan, yaitu dengan menggunakan protocol IProuting seperti OSPF dan BGP.

b. Metode berdasarkan kebutuhan resource suatu paket data, yaitu dengan menggunakan protocol yang dapat mengontrol trafik suatu jaringan seperti RSVP (Resource Reservation Protocol).

c. Metode berdasarkan besar trafik pada suatu jaringan, yaitu dengan menggunakan metode penerimaan paket dalam menentukan tugas dan distribusi sebuahlabel.

5. Label Distribution Protocol (LDP): protocol baru yang berfungsi untuk mendistribusikan informasi yang adalah pada label ke setiap LSR pada jaringan MPLS. Protocol ini digunakan untuk memetakan FEC ke dalam label, untuk selanjutnya akan dipakai untuk menentukan LSP. LDP messagedapat dikelompokkan menjadi :

a. Discovery Messages, yaitu pesan yang memberitahukan dan memelihara hubungan dengan LSR yang baru tersambung ke jaringan MPLS.

b. Session Messages, yaitu pesan untuk membangun, memelihara dan mengakhiri sesi antara titik L DP.

c. Advertisement Messages, yaitu pesan untuk membuat, mengubah dan menghapus pemetaan label pada jaringan MPL S.

d. Notification Messages, yaitu pesan yang menyediakan informasi bantuan dan sinyal informasi jika terjadi error.

PERCOBAAN

Topologi jaringan

Konfigurasi Router M ikr otik

Tahapan dalam mensetting MPLS di Mikrotik router :

a. Setting interface loopback

b. Membuat IP Address loopback

c. Setting IP Address pada masing-masing interface

d. Setting Dynamic Routing

e. Setting MPL S dengan mengaktifkan LDP

Tahapan dalam mensetting MPLS di Mikrotik router :

a. Setting interface loopback

b. Membuat IP Address loopback

c. Setting IP Address pada masing-masing interface

d. Setting Dynamic Routing

e. Setting MPL S dengan mengaktifkan LDP

1. Setting untuk masuk ke mikrotik lewat Winbox

a. Hubungkan PC ke mikrotik router menggunakan kabel UTP untuk konfigurasinya.

b. Buka aplikasi Winbox

a. Hubungkan PC ke mikrotik router menggunakan kabel UTP untuk konfigurasinya.

b. Buka aplikasi Winbox

c. Lakukan koneksi ke Mikrotik Router melalui MAC Address‐nya

2. Setting Loopback IP Address

Pada RouterOS Mikrotik Loopback IP Address dapat dikonfigurasi dengan membuat interface bridge tanpa menambahkan alamat port. Tujuan membuatLoopback IP Addressadalah:

a. Hanya ada satu sesi LDP antara 2 router, tidak peduli berapa banyaklink menghubungkan mereka, loopback IP addressmemastikan bahwa sesi LDP tidak terpengaruh oleh perubahan interface atau IP Address.

b. Penggunaan loopback IP address sebagai alamat LDP transportasi memastikan keduahop bekerja dengan baik ketika beberapa label melewatkan paket-paket data.

Berikut adalah cara setting Router PE2 lewat winbox.

2.a. Membuat Interface L oopback

2.b. Membuat IP Address Loopback

3. Setting IP Address

Kemudian setting core router dan core‐edge router seperti pada topologi jaringan.

Berikut adalah cara setting Router P2 lewat winbox.

3.a. Membuat IP Address

4. Setting Dinamic Routing

Selanjutnya dilakukan setting OSPF pada setiap router untuk mendistribusikan rute secara

dinamis.

Berikut adalah cara setting Router P2 lewat winbox.

4.a. Membuat OSPF Instance

4.b. Membuat OSPF Network

5. Setting MPLS

Langkah selanjutnya adalah menambahkan dan mengonfigurasi sistem MPLS. Dalam rangka untuk mendistribusikan label untuk rute, LDP harus diaktifkan. Kemudian semua interface yang digunakan di MPLS perlu ditambahkan.

Berikut adalah cara setting Router P3 lewat winbox.

5.a. LDP Setting

5.a. LDP Setting

5.b. Membuat Interface LDP MPLS

Cek dan Tes K onfigurasi MPL S, catat dan amati hasilnya.

1. Dengan traceroute, dari perintah : Tools | Traceroute

2. Cek table routing, dari perintah : IP | Routes

3. Cek konfigurasi MPLS, dari perintah : MPLS | MPLS | Local Bindings

4. Untuk mereset konfigurasi:

Dari perintah : Files | Reset‐configuration.backup

Langganan:

Postingan (Atom)